Задачи по SMART: подробный обзор

SMART — технология постановки целей, но если придерживаться этих же принципов, то и постановка задач будет эфективнее.

Система постановки SMART задач позволяет на этапе постановки задачи обобщить всю имеющуюся информацию, установить приемлемые сроки выполнения, определить достаточность ресурсов, предоставить всем участникам процесса ясные, точные, конкретные задачи.

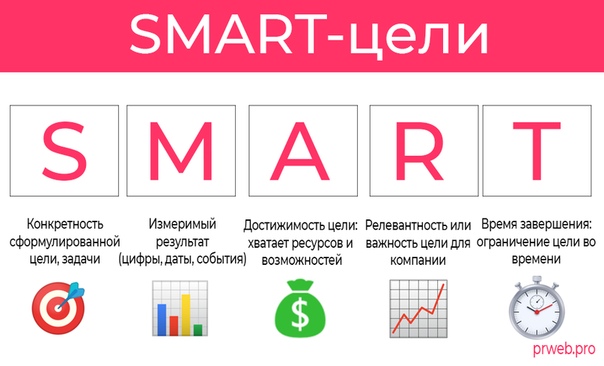

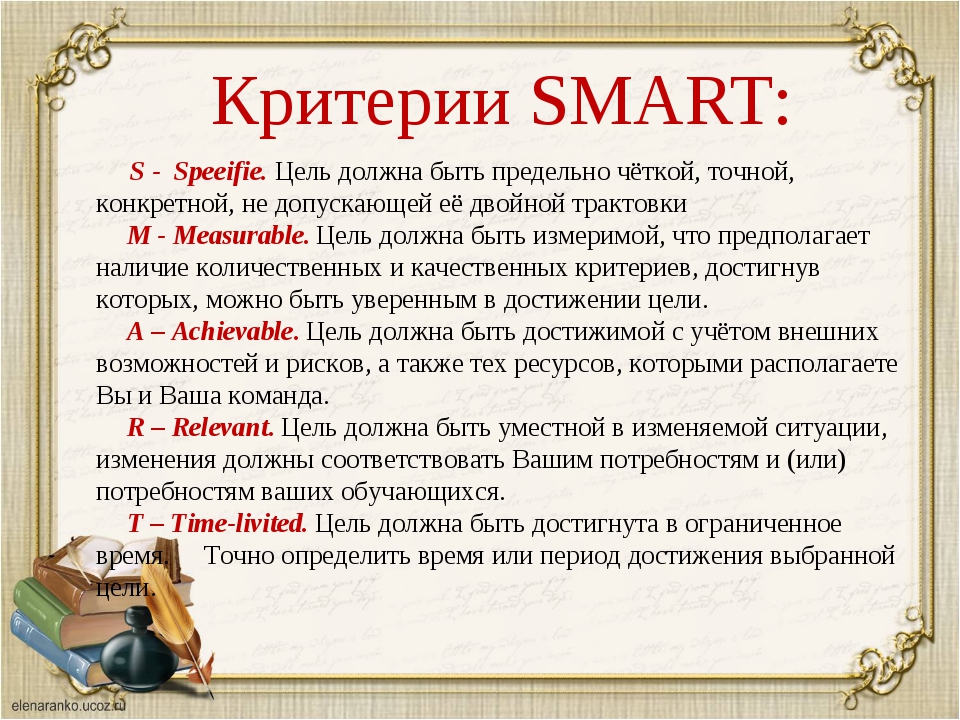

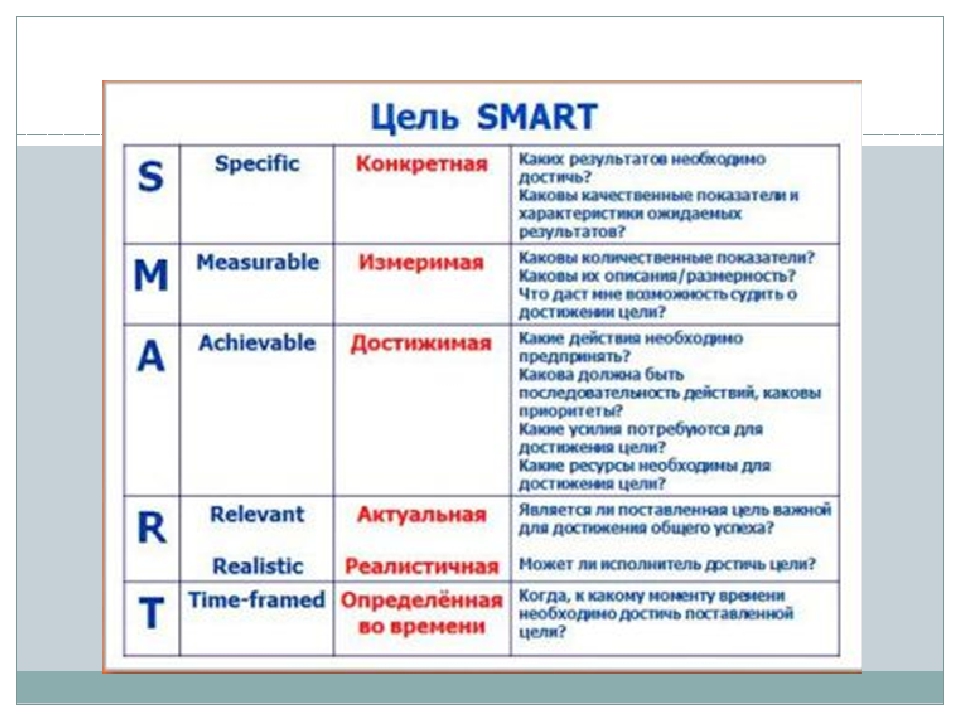

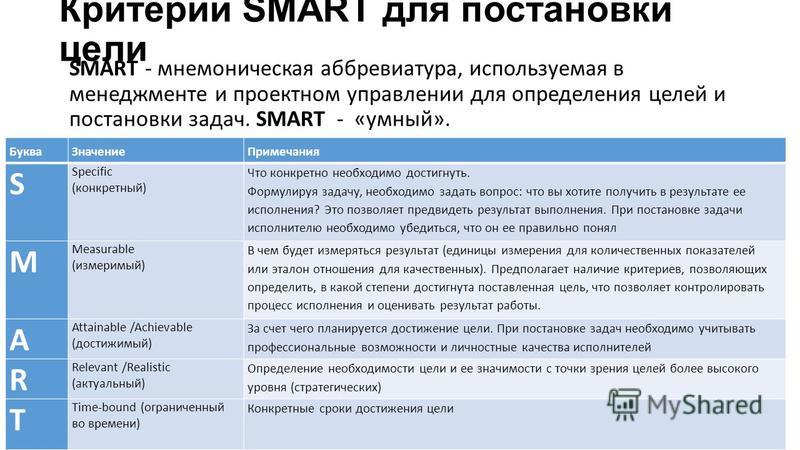

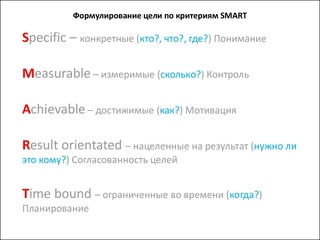

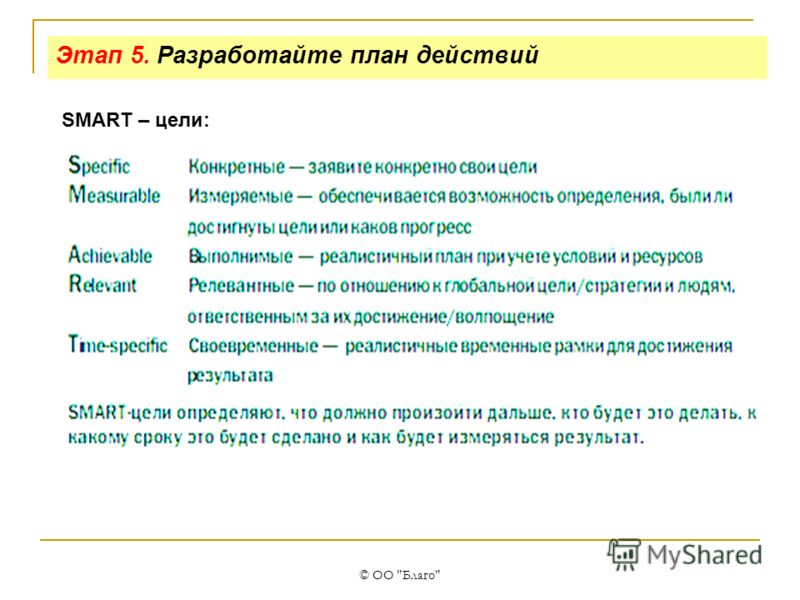

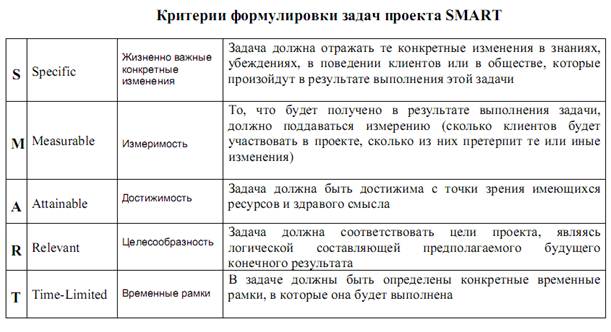

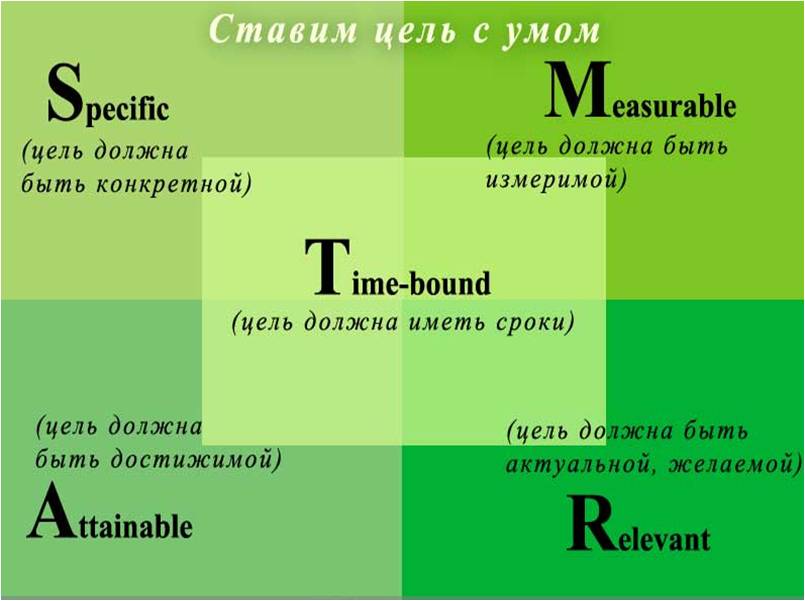

SMART является аббревиатурой, расшифровка которой: Specific, Measurable, Achievable, Relevant, Time bound.

Каждая буква аббревиатуры SMART означает критерий эффективности поставленных задач. Рассмотрим каждый критерий smart задачи более подробно.

Specific: Конкретная

Задача по SMART должна быть конкретной, что увеличивает вероятность ее достижения. Понятие «Конкретный» означает, что при постановке задачи точно определен результат, который Вы хотите достичь.

Сформулировать конкретную задачу поможет

- Какого результата я хочу достичь за счет выполнения задачи и почему?

- Кто вовлечен в выполнение задачи?

- Существуют ли ограничения или дополнительные условия, которые необходимы для выполнения задачи?

Всегда действует правило: одна задача — один результат

Если при постановке задачи выяснилось, что в результате требуется достичь нескольких результатов, то задача должна быть разделена на несколько задач или подзадач.

Measurable: Измеримая

Задача по SMART должна быть измеримой. На этапе постановки задачи необходимо установить конкретные критерии для измерения процесса выполнения задачи.

В постановке измеримой задачи помогут ответы на вопросы:

- Когда будет считаться, что задача выполнена?

- Какой показатель будет говорить о том, что задача выполнена?

- Какое значение у данного показателя должно быть для того, чтобы задача считалась выполненной?

Achievable or Attainable: Достижимая

Задачи по SMART должны быть достижимы, так как реалистичность выполнения задачи влияет на мотивацию исполнителя.

Если задача не является достижимой — вероятность ее выполнения будет стремиться к 0. Достижимость выполнения задачи определяется на основе собственного опыта с учетом всех имеющихся ресурсов и ограничений.

Ограничениями могут быть:

- временные ресурсы;

- инвестиции;

- трудовые ресурсы;

- знания и опыт исполнителя;

- доступ к информации и ресурсам;

- возможность принимать решения;

- наличие управленческих рычагов у исполнителя задачи.

Relevant: Значимая

Для определения значимости задачи важно понимать, какой вклад решение конкретной задачи внесет в достижение глобальных стратегических задач компании.

В постановке значимой задачи поможет следующий вопрос:

- Какие выгоды принесет компании решение поставленной задачи?

Если при выполнении задачи в целом компания не получит выгоды — такая задача считается бесполезной и означает пустую трату ресурсов компании.

Иногда Relevant заменяют на Realictic (реалистичный)

Time bound: Ограниченая во времени

Задача по SMART должна быть ограничена по выполнению во времени, а значит должен быть определен финальный срок, превышение которого говорит о невыполнении задачи.

Установление временных рамок и границ для выполнения задачи позволяет сделать процесс управления контролируемым. При этом временные рамки должны быть определены с учетом возможности достижения задачи в установленные сроки.

Примеры SMART задач

Приведем несколько примеров постановки SMART задач в животноводстве:

- Сократить срок откорма свиней до 154 дней за 3 месяца;

- Достичь заболеваемости коров маститом не больше 5% стада до конца года;

- Разработать должностные инструкции для операторов маточника до 31.08.2017 года;

Постановка задач по SMART в некотором роде гарантирует их выполнение. Если задача поставлена правильно, исполнителю понятно что от него требуется.

Часто, на этапе постановки задачи, иницыатор сам понимает что он хочет и задача преобразуется до неузнаваемости первоначального варианта.

По материалам: powerbranding.ru

Слідкуйте за актуальними статтями та новинами у нашому Телеграм-каналі або на сторінці в Фейсбуці.

Постановка целей. Методика SMART | Центр онлайн обучения

27. 12.2016 Ульяна Тихова

12.2016 Ульяна Тихова

Постановка целей по SMART

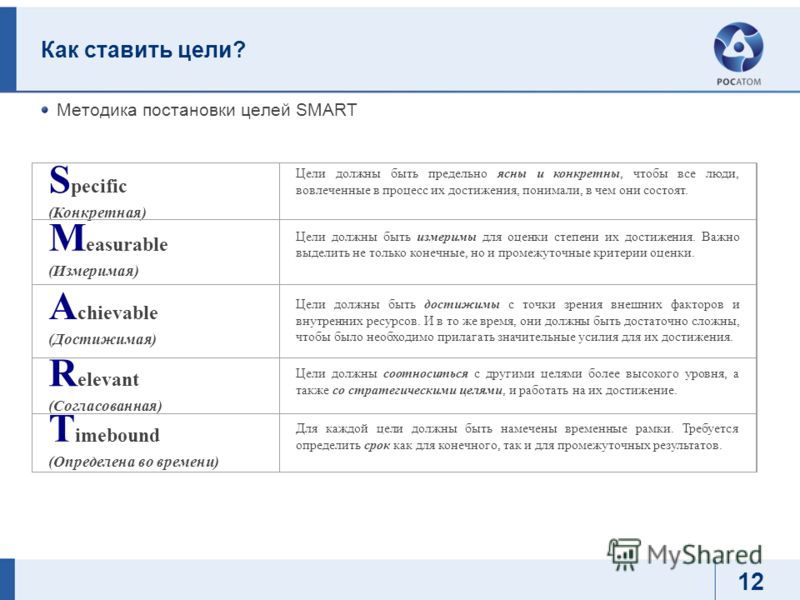

На сегодняшний день в менеджменте распространена SMART-методика постановки целей. Благодаря 5 показателям, заложенным в ее основу, вы четко можете определить характеристики цели, возможность ее достижения и необходимые меры.

SMART цели. Расшифровка

SMART — это методика, получившая свое название по 5 первым буквам параметров, которые в нее заложены. Давайте рассмотрим подробно каждый из них.

Specific — в переводе на русский язык означает «точный, конкретный». При постановке цели вы должны сформулировать ее так, чтобы каждый сотрудник в вашем отделе понимал, чего от него ждут в результате достижения цели. Для того чтобы не получить эффекта «испорченного телефона», обсудите правильность понимания конечной цели в отделе, получите обратную связь и убедитесь в том, что вы и ваши сотрудники имеют одинаковое понимание цели.

Для того чтобы не получить эффекта «испорченного телефона», обсудите правильность понимания конечной цели в отделе, получите обратную связь и убедитесь в том, что вы и ваши сотрудники имеют одинаковое понимание цели.

Measurable — этот термин означает «измеримый». Этот критерий очень важен при постановке целей. Именно благодаря ему будет понятно, в чем измеряется результат и насколько достигнута цель.

Что можно измерить?

- • Объем продаж в сравнении с аналогичным периодом прошлого года и его прирост.

- • Процент роста продаж в соотношении с предыдущим периодом.

- • Снижение количества сотрудников, опаздывающих на работу.

- • КПД сотрудников отдела или компании в целом.

- • Качественные показатели (уровень обслуживания на основе отзывов клиентов, процент обращений по рекомендациям).

Важно! Вы должны понимать, в каких единицах будет измеряться результат: процентах, отзывах, количестве произведенных единиц продукции или выполненных задач за период.

Attainable, Achievable — переводится на русский язык как «достижимый». Вы должны помнить, что постановка нереальных целей редко является мотиватором для сотрудников. Поэтому важно ставить достижимые цели, иначе вы рискуете получить обратный эффект — апатию и потерю мотивации.

Каждый сотрудник вашего отдела должен понимать, что цель достижима и для ее реализации необходимо выполнить ряд конкретных действий. При распределении задач важно учитывать опыт сотрудников и особенности их психологии. К примеру, опытные сотрудники, работающие в компании много лет, могут значительно повысить свой КПД, если им поставить амбициозную цель. Но в этом случае вы должны быть уверены в том, что сотруднику важно быть первым и занимать лидирующую позицию в коллективе. Если вы не готовы резко поднимать планку, то можно использовать методику, при которой уровень сложности задач увеличивается постепенно и в итоге вы получаете желаемый рост показателей отдела, но делаете это постепенно.

Relevant — означает «актуальный». Это один из самых важных критериев. Прежде чем поставить цель перед компанией или отделом, вы должны четко понимать необходимость ее достижения. Определить актуальность цели можно с помощью простого вопроса: «Какие стратегические или тактические выгоды получит компания в результате достижения цели?» Если вы не можете дать ответ на этот вопрос, то стоит задуматься о постановке другой цели, иначе вы зря потратите время и ресурсы компании.

Time-bound — в переводе на русский значит «ограниченный во времени». Помните: нет никакого смысла стремиться к цели, если вы не понимаете, когда вам важно ее достичь. Русская пословица гласит: «Дорога ложка к обеду». Поэтому вы должны понимать, к какому времени вам важно получить результат, и если в обозначенный срок он не достигнут, то цель считается невыполненной.

Правильно сформулированная цель — это фундамент вашего успеха, на который кирпич за кирпичиком будут укладываться задачи, выполненные сотрудниками. Ставьте правильные цели в новом году и отслеживайте результаты с помощью методики SMART.

Ставьте правильные цели в новом году и отслеживайте результаты с помощью методики SMART.

Поставьте себе цель – стать востребованным маркетологом международного уровня. А достичь её поможет курс “Директор по маркетингу”.

Как правильно ставить SMART-цели, развивая проект

Не забывайте записывать их.

- Постарайтесь быть конкретнее в том, что хотите сделать.

- Определите, чего вы ожидаете от остальных.

- Меньше употребляйте общие слова и используйте глаголы действия.

- Будьте осторожны с деталями. Например, ваш опытный коллега нуждается в меньшем количестве деталей по сравнению с новичком.

Включите в ваши задачи ответы на конкретные вопросы: кто, что, когда, где, который и почему.

Неправильная цель: создать несколько статей для публикации в блоге сайта.

Правильная цель: подготовить пять образовательных статей, которые будут опубликованы в блоге сайта с интервалом в три дня.

- Определите, какие показатели вы будете использовать для понимания соответствия своей цели.

- Выделите конкретные сроки, по которым можно измерить прогресс.

Неправильная цель: создать несколько статей для публикации в блоге сайта.

Правильная цель: подготовить пять образовательных статей для блога сайта, каждая из которых привлечет до 1000 читателей в день.

- Подумайте о том, есть ли у вас необходимые инструменты и навыки для достижения цели.

- Убедитесь, что достижение этой задачи находится в пределах ваших возможностей.

- Проверьте все неконтролируемые факторы, если такие есть.

Неправильная цель: поручить маркетологу написать пять статей в блог.

Правильная цель: поручить написание пяти текстов в блог копирайтеру.

- Проанализируйте, является ли цель практичной и ориентированной на конкретные результаты.

- Проверьте, имеет ли она отношение к вашим навыкам и квалификации.

Неправильная цель: важен сам факт написания статей в блог, качество и ценность не имеют значения.

Правильная цель: необходимо написать такие статьи, которые увеличат трафик и конверсию.

- Укажите срок, когда задача должна быть завершена.

- Установите сроки, используя дни, месяцы, кварталы.

Неправильная цель: создать несколько статей для публикации в блоге сайта.

Правильная цель: подготовить пять образовательных статей, которые будут опубликованы в блоге сайта до 1 июля 2017 года.

Этот 5-уровневый процесс не ограничен конкретной последовательностью. Вы можете использовать пять шагов в любом порядке. MATRS или TRASM — это не имеет значения. Самая важная часть процесса — определить методы измерения.

Простой пример составления SMART-цели

Независимо от того, определяете ли вы цели для бизнеса или личной жизни, просто запишите их и следуйте им.

Вы можете записать цели вот в таком виде:

SMART-цель для_____________________________________________

До ____/____/____,

___________________________________________________________будет/получится,

___________________________________________________________ [когда и где],

___________________________________________________________ [кто/что, включая цифры],

___________________________________________________________ [как и почему].

SMART-Цели и их Постановка, Достижение, Примеры

*Материал в значительной степени основан на переводе статьи автора Atlassian Кэт Буугаард (Kat Boogaard).

Постановка целей перестанет быть тяжелым испытанием благодаря простому SMART- подходу.

Познакомьтесь с Катериной. Она работает менеджером по продукту в ИТ-компании среднего размера. Ее задача — увеличить количество пользователей мобильного приложения, выпущенного компанией.

Катерина знает, что для этого потребуется привлечь всю команду. К сожалению, когда подобные глобальные цели ставили перед всеми сотрудниками в прошлом, команда быстро сбивалась с курса.

К сожалению, когда подобные глобальные цели ставили перед всеми сотрудниками в прошлом, команда быстро сбивалась с курса.

Никто не понимал, как составить план проекта, какого именно результата нужно добиться, за развитием ситуации не следили, и вскоре задача уходила на задний план, а цели так и не были достигнуты. Нельзя допустить, чтобы это случилось снова. Катерина решает воспользоваться концепцией SMART-целей, о которых много слышала, так как этот подход должен помочь четко определить ориентиры и добиться результата.

Онлайн диаграмма Ганта GanttPRO помогает менеджерам и командам по всему миру управлять задачами, сроками, ресурсами и стоимостью. Отлично подходит для взаимодействия на проекте.

Попробуйте GanttPRO бесплатно!

Что такое SMART-цели?

SMART-цели подразумевают использование особого набора критериев, определяющих достижимость целей.

SMART – это аббревиатура на английском, которая расшифровывается как:

- Конкретные — Specific.

- Измеряемые — Measurable.

- Достижимые — Achievable.

- Релевантные — Relevant.

- Ограниченные по срокам — Time-bound.

В некоторых источниках на русском языке вы можете найти и другой вариант определения. SMART-цели иногда переводят как цели-КРЕДО: Конкретные, Релевантные, измЕряемые, Достижимые и Ограниченные по срокам.

Прописывая SMART-цель, вы прорабатываете каждое из этих понятий. Важно поставить себе такую цель, из которой понятно, чего именно нужно достичь, когда это нужно сделать и как понять, что вы преуспели.

В этой удобной технике постановки нет места обобщениям и догадкам. Благодаря ей вы точно знаете, к какому результату стремитесь, как без труда отслеживать свой прогресс и упущенные из виду задачи.

SMART-цели: примерыКак же пользоваться этим методом?

Рассмотрим каждую букву-определение на примере Катерины и ее команды.

S: Конкретные (Specific)Чтобы быть эффективной, цель должна быть конкретной. Именно поэтому первая буква данной аббревиатуры призывает нас разобраться с этим базовым понятием.

Конкретная цель — это какая? Она должна отвечать на следующие вопросы:

- Чего нужно достичь?

- Кто несет за это ответственность?

- Какие шаги необходимо предпринять, чтобы добиться желаемого?

Если ответить на эти вопросы, вы сможете поставить ясную и конкретную цель, благодаря которой желаемый результат будет очевиден, а контекст — понятен.

SMART-цель пример:Увеличить ежемесячный прирост пользователей мобильного приложения. Этого можно достичь, оптимизировав рейтинг приложения в магазине и создав таргетированную рекламу в разных социальных сетях.

M: Измеряемые (Measurable)Рассмотренная выше цель — отличное начало. Но ей не хватает кое-чего важного: количественных показателей.

Почему цель обязательно должна быть измеряемой?

Если выразить цель в количественном эквиваленте, будет намного проще отследить прогресс и понять, что вы оказались у финишной черты.

Катерине с командой нужно увеличить количество пользователей приложения. Насколько? Технически, если в приложении зарегистрируется один новый пользователь, это уже можно считать приростом. Значит ли это, что дело сделано?

То же самое можно сказать и про рекламу в социальных сетях. Сколько платформ нужно взять для запуска рекламы? Одну? Шесть?

Чтобы сделать эту цель еще эффективнее, Катерине необходимо обдумать и обозначить все важные количественные показатели и критерии для сравнения.

SMART-цель пример:Увеличить ежемесячный прирост пользователей мобильного приложения на 1000. Этого можно достичь, оптимизировав рейтинг приложения в магазине и создав таргетированную рекламу в четырех социальных сетях: Facebook, Twitter, Instagram и LinkedIn.

A: Достижимые (Achievable)Цели должны открывать новые возможности, а не становиться высоким пьедесталом, с которого вы в конце концов упадете. Эта буква аббревиатуры напоминает о том, что цель должна быть достижимой (иногда ее также расшифровывают как «Attainable» — доступная).

Эта буква аббревиатуры напоминает о том, что цель должна быть достижимой (иногда ее также расшифровывают как «Attainable» — доступная).

Проще говоря, на этом этапе необходимо удостовериться, что цель реальна. Сможет ли ваша команда действительно ее достичь? Важно учесть все условия и ограничения, которые могут стать препятствием на пути к вашей цели.

Совет: Этот шаг намного проще выполнять, когда вы лично занимаетесь постановкой цели для всей команды. Постарайтесь максимально понятно объяснить, какие существуют ограничения, особенно тем, кто ставит цель. Даже если вам не удастся изменить предполагаемый конечный результат, вы заранее озвучите свою позицию и возможные трудности.

Реально взглянув на поставленную цель, Катерина сможет понять важные вещи. Например, то, что в ее команде всего несколько человек, которые и так завалены работой. Значит, проведение рекламных кампаний на четырех различных социальных платформах не представляется возможным.

Чтобы никому не пришлось разочаровываться, когда эту задачу не получится выполнить, Катерина решает остановиться на трех социальных сетях с максимальным присутствием целевой аудитории.

SMART-цель пример:Увеличить ежемесячный прирост пользователей мобильного приложения на 1000. Этого можно достичь, оптимизировав рейтинг приложения в магазине и создав таргетированную рекламу в трех социальных сетях: Facebook, Twitter и Instagram.

R: Релевантные (Relevant)Никто не ставит цель просто так, чтобы она была. За выполнением задачи должна следовать реальная выгода.

Именно это подразумевается под релевантностью. На этом этапе вы оцениваете, почему данная цель важна для вас и для вашей компании в целом. Определив ключевую выгоду, вы включаете ее в вашу цель, чтобы каждый член команды видел картину целиком.

Катерина решает увеличить прирост пользователей приложения не для того, чтобы потешить свое эго. Она знает, что приложение помогает удерживать клиентов, и увеличение числа его пользователей имеет важное значение для пожизненной ценности клиента.

Она знает, что приложение помогает удерживать клиентов, и увеличение числа его пользователей имеет важное значение для пожизненной ценности клиента.

Увеличить ежемесячный прирост пользователей мобильного приложения на 1000. Этого можно достичь, оптимизировав рейтинг приложения в магазине и создав таргетированную рекламу в трех социальных сетях: Facebook, Twitter и Instagram. Так как пользователи мобильного приложения, как правило, дольше пользуются продукцией компании, задача команды — увеличить количество пользователей приложения, чтобы повысить прибыль.

T: Ограниченные по срокам (Time-bound)Выполнение цели невозможно затягивать бесконечно. У нее должен быть крайний срок. Это важный заключительный этап постановки SMART-цели. Любая цель должна быть ограниченна по срокам или быть своевременной.

Это еще один важный показатель успеха. У всех членов вашей команды должно быть единое представление о том, когда цель будет достигнута.

Катерина может добиться обозначенного прироста пользователей приложения в течение десяти лет, но можно ли будет считать это успехом? Скорее всего, нет. Ей нужно получить результат намного быстрее. Когда команда начнет размещать рекламу в социальных сетях? Сразу же? На следующей неделе? В следующем году?

Сроки должны быть включены в ваши SMART-цели, чтобы всем было понятно, как придерживаться графика.

Обозначив эти сроки, Катерина завершает постановку SMART-цели.

SMART-цель пример:Увеличить ежемесячный прирост пользователей мобильного приложения на 1000 в течение первого квартала 2019 года. Этого можно достичь, оптимизировав рейтинг приложения в магазине и создав таргетированную рекламу в июле 2019 года в трех социальных сетях: Facebook, Twitter и Instagram.

Основная конверсия платных подписок происходит через мобильное приложение компании, поэтому задача команды — добиться прироста пользователей приложения, чтобы в итоге увеличить прибыль.

Теперь вы знаете, как прописывать SMART-цели для себя и своей команды. Но достижение поставленных целей — это совершенно другая задача.

Вот еще несколько советов, которые помогут вашей команде добиться успеха в достижении результата.

1. Запишите свою цель

Вы поставили себе цель, что теперь? Пускай живет у вас в голове, пока вы ее не достигните? Нет. Ее следует записать.

Краткое изложение цели будет служить напоминанием о том, к чему стремитесь вы и ваша команда. Но здесь также играет свою роль и нейробиология.

Согласно исследованию, проведенному доктором Гейлом Мэтьюсом, профессором психологии Доминиканского университета Калифорнии, если регулярно прописывать свои цели, вероятность того, что они будут достигнуты, увеличивается на 42%.

Так что доставайте ручку и бумагу. Работает это эффективнее, чем может казаться.

2. Следите за прогрессом

Люди часто испытывают возбуждение и всплеск адреналина, когда берутся за новое дело. Но со временем это ощущение сходит на нет. Именно поэтому столько новогодних обещаний уже к февралю оказываются позабытыми.

Но со временем это ощущение сходит на нет. Именно поэтому столько новогодних обещаний уже к февралю оказываются позабытыми.

Мало чего можно достичь в мгновение ока. На то, чтобы добраться до финишной прямой, уйдет время, и важно регулярно отслеживать прогресс, чтобы вы или ваша команда не сбились с курса.

Например, Катерине следует работать в программе для управления проектами, например, в онлайн диаграмме Ганта GanttPRO, чтобы все видели задачи, сроки, дедлайны, загрузку и могли с легкостью общаться.

Постоянные напоминания и возможность осуществления обратной связи поможет поддерживать мотивацию, что особенно важно для долгосрочных целей, на достижение которых могут уйти месяцы или даже годы.

3. Празднуйте победы, даже самые маленькие

Многим кажется, что стоит праздновать успех только тогда, когда цель полностью достигнута. Но это не так. На самом деле, если вознаграждать себя и команду даже за выполнение небольших задач, это поможет двигаться в нужном направлении.

Если не особо углубляться в научную теорию, вот что происходит в вашем мозге: концентрация содержащегося в нем вещества под названием дофамин резко увеличивается перед тем, как должно произойти что-то важное. Согласитесь, что выполнение поставленной задачи – это важное событие.

Если ставить небольшие цели и каждый раз хвалить себя, когда они достигнуты, можно увеличивать концентрацию дофамина, а вам будет проще соблюдать дедлайны проекта.

SMART — умный способ достижения целейЦели неодинаковы. Если ставить абстрактные задачи, будет неясно, как действовать дальше и чем измеряется успех.

Благодаря SMART-подходу к постановке целей вы будете понимать тонкости и контекст задачи с самого начала.

К тому же ставить SMART-цели совсем не сложно. Нужно лишь хорошенько поразмыслить над каждой буквой аббревиатуры и заполнить пропуски.

Хотите в большей степени упростить этот процесс? Воспользуйтесь этим понятным шаблоном, чтобы создать свой собственный:

Задача состоит в том, чтобы [измеримая задача] была выполнена к [срок исполнения]. [Ключевые игроки или команда] достигнут этой цели, если [какие шаги нужно предпринять, чтобы достичь цели]. Достижение этой цели приведет к [результат или выгода].

[Ключевые игроки или команда] достигнут этой цели, если [какие шаги нужно предпринять, чтобы достичь цели]. Достижение этой цели приведет к [результат или выгода].

Воспользуйтесь этим шаблоном и советами, и ваша команда достигнет наилучших результатов.

0 0 голос

Рейтинг статьи

расшифровка слова и постановка задач, примеры системы и принцип технологии

Деловые люди привыкли ставить цели. К этому же стремятся и те, кто пытается жить по правилам и всегда находится на определенной высоте в обществе. Однако мало просто поставить цель. При этом еще необходимо предпринять какие-либо действия, которые приведут к этой цели. Любые действия, ведущие к успеху, должны выполняться по плану. В этом вопросе, безусловно, поможет технология постановки целей, которая называется SMART.

Расшифровка

Прежде чем приступить к основному вопросу, необходимо определиться со значением слова SMART-цели. По большому счету, это объединяющая аббревиатура, которая используется в менеджменте. Ее концепция заключается в установке определенных критериев, которым должна соответствовать конечная цель. Технология SMART довольно давно применяется, когда речь идет о крупных проектах. Если говорить об истории возникновения, то данная разработка появилась еще в 1965 году. Ее создал специалист по мотивациям Д. Мейер.

Очень талантливый мастер умудрился разработать такой способ, который позволяет на 100% достичь нужного результата. Методика работает очень просто, так как имеет конкретику, которая касается даже самой мизерной детали, неминуемо ведущей к цели. Не нужно думать, что данная методика предназначена только для сверхкрупных проектов. На самом деле она уже давно нашла применение во всех сферах нашей жизни.

И все потому, что для ее выполнения человеку не требуется специальных знаний и опыта.

Если приступить к ее изучению, то любой здравомыслящий человек получит большое удовольствие от этого процесса. Кроме того, вы сможете без труда создать план, который поможет привести вашу цель в исполнение. Принцип здесь прост – необходимо создать такую систему действий, которая станет наиболее правильной. Например, данную технологию можно использовать в первую очередь тем людям, которые хотят изменить свою жизнь на 180 градусов.

Чего они боятся? Прежде всего, потерять то, что имеют. Не каждый решится отказаться от более или менее благополучного бытия в пользу незримых перспектив. Однако при этом человек, решивший перекроить свою жизнь, уже не хочет и не может действовать по прежним правилам. Что делать? Необходимо составить определенный план мыслей, которые однозначно приведут вас к истинному результату.

Что делать? Необходимо составить определенный план мыслей, которые однозначно приведут вас к истинному результату.

И помните, выбор желания – это процесс, который только на первый взгляд покажется очень легким. Но как только вы начнете заниматься формулировкой определенного желания, почувствуете, что их становится все больше и больше. Поэтому записывайте на бумаге каждое из них.

В конце месяца снова пересмотрите свои предпочтения, отсейте ненужные, и тогда вы почувствуете, как истина к вам приближается.

Нужно учитывать, что если у вас нет определенного плана действий, то вы являетесь просто мечтателем. В этом и заключается особенность технологии SMART. Тем не менее техника не заставляет вас «прыгать выше головы» и не требует от вас таких действий, которые вы не сможете выполнить. Поэтому данная технология опирается не только на определенные ожидания, но и на тот фактор, который предугадает будущее, т. е. конечный результат. Итак, рассмотрим более подробно, что такое SMART-цель и в чем заключается ее конкретика.

Поэтому данная технология опирается не только на определенные ожидания, но и на тот фактор, который предугадает будущее, т. е. конечный результат. Итак, рассмотрим более подробно, что такое SMART-цель и в чем заключается ее конкретика.

В первую очередь вас должно волновать конкретное желание.

Вы должны измерить построенную модель на предмет конкретной реализации.

Вас должна интересовать согласованность проекта с реальностью исполнения.

Он должен быть в формате достижимости.

Иметь определенные временные рамки.

Если вы согласны с постановкой вышеперечисленных параметров, то ваша правильно сформулированная цель будет достигнута. При этом все пункты должны быть четкими, и абстракциям в данном вопросе не место. Не стоит бояться, что постановка цели подобным образом потребует много времени. Помните: не нужно жалеть потраченного времени на то дело, которое будет вам очень полезным. Чтобы определить цель и сделать так, чтобы она вас «не подвела» в конечном итоге, нужно эту цель «прогнать» по ряду признаков, которые приведены чуть ниже.

Чтобы определить цель и сделать так, чтобы она вас «не подвела» в конечном итоге, нужно эту цель «прогнать» по ряду признаков, которые приведены чуть ниже.

Specific

Переводится как «конкретика». В данном случае нужно детально представить в уме конечный итог, а также представить с точностью тот момент, который позволит детально его описать. Поэтому во всех подробностях постарайтесь представить то, что вы хотите получить. Нужно взять лист бумаги и написать на нем правильное желание. Например, вы хотите нарастить мышцы спины и накачать бицепсы. Правильно будет написать: нарастить объем мышц спины и шеи.

Нельзя писать так: «увеличить в объеме фигуру». Почему одна запись является правильной, а другая – нет? Потому что увеличить в объеме можно все, что угодно и как угодно. К примеру, можно при помощи жировых отложений увеличить объем фигуры, но не получить результат, который вы хотели бы получить. Поэтому при формулировке слов не используйте пространственные описания. Пользуйтесь только детальным описанием. В этом случае лучше действовать, опираясь на такие вопросы.

К примеру, можно при помощи жировых отложений увеличить объем фигуры, но не получить результат, который вы хотели бы получить. Поэтому при формулировке слов не используйте пространственные описания. Пользуйтесь только детальным описанием. В этом случае лучше действовать, опираясь на такие вопросы.

Какой результат меня устроит больше всего?

Зачем мне нужен именно такой результат, а не какой-либо другой?

Конкретизация всегда вызывает множество вопросов. Поэтому вам необходимо использовать, кроме вышеприведенных вопросов, еще 6, которые четче конкретизируют вашу цель.

Кто еще примет участие в действии?

Что необходимо получить?

Где и с кем вы будете выполнять конкретные действия?

Когда вы планируете завершить свое начатое дело?

Почему вы выбрали именно такую цель, а не другую?

Совет: формирование цели потребует огромной концентрации вашего внимания.

Не игнорируйте мелочи, которые покажутся вам незначительными при выборе того или иного ответа. Просто выполняйте все предписания, и этот вопрос вы сможете осилить.

Measurable

Обозначает «измеримость». Нужна такая мера для того, чтобы вы раньше времени не разочаровались в своих действиях. Поэтому выберите, опираясь на вашу цель, наиболее понятные количественные или качественные единицы измерения. Кстати сказать, такая мера поможет как в обучении, так и в продажах.

Приведем пример из жизни: вы должны пройти некое очень важное тестирование по предмету. Возьмите лист бумаги и напишите свое желание. Помните, оно должно быть конкретным. Правильно написать: сдать ЕГЭ по английскому на 100 баллов. Неправильно писать так: выучить английский язык.

Измеримость результата очень важна в образовании. Для того, чтобы будущий абитуриент смог выбрать нужную профессию, он должен измерить все свои возможности. Например, если будущий студент не знает математику и физику, а поступает на тот факультет, на котором данные предметы являются необходимыми, то его шанс закончить университет значительно уменьшаются.

Для того, чтобы будущий абитуриент смог выбрать нужную профессию, он должен измерить все свои возможности. Например, если будущий студент не знает математику и физику, а поступает на тот факультет, на котором данные предметы являются необходимыми, то его шанс закончить университет значительно уменьшаются.

Achievable

Переводится как «достижимый». Цель в любом случае может быть достигнута либо не достигнута. Согласно методике SMART, данный критерий должен анализировать и просчитывать реальность выполнения поставленной задачи. Например, если говорить о производстве, то такой метод может быть применен конкретно в кадровом менеджменте.

При этом вопрос стоит четко: «Достаточно ли у человека ресурсов, чтобы достичь поставленной цели?» К примеру, руководитель должен просчитать такой момент: выбрав менеджера для выполнения какого-либо задания, он должен быть уверен в том, что у него хватит сил и знаний, чтобы выполнить поставленную задачу.

Если от выполнения задачи зависит успешность предприятия, то данный вопрос должен быть изучен тщательнейшим образом. Поэтому характеристика личных качеств менеджера должна быть также рассмотрена более детально. Значит, цель должна быть в пределах ваших возможностей. Поэтому необходимо просчитать ее достижимость и скорректировать, если в этом будет необходимость.

Знайте, если вы поставите недостижимую цель, например, стать летчиком, а здоровье у вас слабое, то вы быстро разочаруетесь не только в самой цели, но и в жизни в целом. Однако это не означает, что вам не следует ставить амбициозные цели. Стремление – это всегда победа. Чтобы вам было легче прийти к нужному результату, просто разбейте вашу цель на несколько этапов и двигайтесь постепенно, обдумывая каждый свой шаг. Например, на листе бумаги напишите правильно поставленную фразу: «Записаться на бальные танцы и начать выступать перед публикой».

А вот если вы напишите фразу типа «выступить на концерте», то поступите неправильно.

Relevant

Определяется как «согласованность» или «важность». Именно этот пункт потребует от того, кто поставил цель, задать лично себе самому вопрос: «Для чего нужно достичь цель, которая была поставлена?». Если вы точно знаете, что при достижении цели вы поднимитесь на более высокий уровень, то тогда нужно продолжать действовать. Нужно это делать и тогда, когда вы еще раз убедитесь в том, что цель полностью соответствует вашим желаниям и внутренним убеждениям.

Если же вы в чем-то сомневаетесь, то победа вам покажется бессмысленной. А если нет, то ваше подсознание так или иначе приведет вас к истинному решению. Благодаря пункту Relevant вы сможете сфокусировать свое внимание на своих дальнейших стремлениях и действиях. Кроме того, при любом сомнении в целесообразности достижения цели необходимо сделать временную паузу. Так вы получите некоторое время на обдумывание, а после чего уже сможете вынести нужное решение в ту или иную сторону.

Кроме того, при любом сомнении в целесообразности достижения цели необходимо сделать временную паузу. Так вы получите некоторое время на обдумывание, а после чего уже сможете вынести нужное решение в ту или иную сторону.

Чтобы более точно понять то, о чем идет речь, необходимо привести пример. Возьмите листок и напишите на нем правильно сформулированное желание. Правильно будет написать так: «Записаться на курсы дизайнеров». А вот неправильная мысль будет звучать так: «Стать дизайнером». И все почему? Потому что, прежде чем стать специалистом в какой-либо области, необходимо пройти обучение. Общеизвестно, что обучение требует затрат сил и энергии.

Если вы готовы ради своего желания выполнить такие условия, значит, вы очень хотите достичь цель.

Time bound

Переводится как «ограниченность по срокам». Этот важный пункт говорит о том, что по пути к достижению цели очень важно определиться со сроками выполнения поставленной задачи. Если ваши действия по пути к цели затянутся на неопределенное время, то вполне возможно, что вы потеряете интерес как к самим действиям, так и к самой цели.

Этот важный пункт говорит о том, что по пути к достижению цели очень важно определиться со сроками выполнения поставленной задачи. Если ваши действия по пути к цели затянутся на неопределенное время, то вполне возможно, что вы потеряете интерес как к самим действиям, так и к самой цели.

Представьте, что вы постоянно откладываете на неопределенное время сроки выполнения поставленной задачи. Например, вы решили сделать ремонт в маленькой квартире, которую приобрели в молодом возрасте. Если обновление интерьера превратится в нескончаемый процесс, то дело дойдет до покупки новой, более просторной квартиры, нежели до завершения ремонта.

Совет: при реализации какого-либо дела, которое требует большого количества времени, разделите процесс реализации на этапы, а каждому этапу дайте точную временную установку. Опять же необходимо записать на бумаге все действия, которые вы собираетесь выполнить. Причем эти действия должны быть записаны правильно. Например, правильно будет так: «В течение 5 лет прилежно учиться в институте на переводчика». Неправильная запись будет выглядеть так: «Стать переводчиком».

Например, правильно будет так: «В течение 5 лет прилежно учиться в институте на переводчика». Неправильная запись будет выглядеть так: «Стать переводчиком».

Плюсы и минусы

Естественно, как и в любом другом деле, в технологии SMART есть свои плюсы и минусы. Не каждому человеку могут сгодиться советы, основанные на специальной методике. В исполнении любой цели именно человеческий фактор играет немаловажную роль. Даже сверхсовременная техника не сможет точно рассчитать все риски, если дело касается человеческих личностных качеств. Поэтому всегда и везде нужно оставлять «лазейки», чтобы можно было быстро подстроиться под изменившуюся реальность.

Например, индивид собрался поехать летом в отпуск. Он за полгода определился со всеми необходимыми пунктами по системе SMART. Однако людям свойственно болеть. За месяц до отъезда этот индивид серьезно заболел. Ему пришлось потратить все средства на восстановление здоровья. На отпуск денежных средств не осталось. Вот конкретный пример того, как могут измениться обстоятельства, которые сделают все ваши действия бессмысленными.

Ему пришлось потратить все средства на восстановление здоровья. На отпуск денежных средств не осталось. Вот конкретный пример того, как могут измениться обстоятельства, которые сделают все ваши действия бессмысленными.

Однако психологи недаром говорят о том, что нужно иметь позитивное мышление. Нужно надеяться на лучшее и все равно строить долгосрочные планы. Поэтому технология SMART, несмотря ни на что, является незаменимым помощником, когда человек хочет достичь какую-либо цель. Вот основные положительные черты технологии SMART.

Это практичность. Благодаря данной черте, человек может составить план своих действий и будет знать наперед, в каком направлении он будет двигаться дальше.

Это универсальность. Такая технология подходит как очень важным и занятым людям, так и тем, кто устанавливает личные цели, которые являются наименее важными по сравнению с другими целями, призванными решать масштабные задачи.

Это детальность. Благодаря четкому распределению сил и возможностей, человеку проще добиться положительного результата. При этом все детали тщательно продумываются, тем самым минимизируются риски, которые могут возникнуть вследствие необдуманных решений.

Это доступность. Метод может применить даже самый неосведомленный в различных современных методиках человек.

Отдельно необходимо сказать и о таком пункте, как мотивация, которая состоит из 2 частей.

Человек внутренне дает себе установку на какое-либо действие или бездействие.

Человек сравнивает свои возможности и способности, чтобы достичь определенной цели.

Мотивация – это переживания положительной направленности, которые связаны с желанием реализации идеи. Мотивация также должна совпадать с внутренней культурой любого человека. Благодаря мотивации, личность получает энергию для активации своих действий, которая тут же направляется на достижение цели. Внимание при этом становится избирательным.

Опять же мотивация является неким измерительным фактором, который толкает личность к цели.

Правила постановки задач

Каждому человеку нужно ставить формулируемые цели. Только в этом случае он будет считать себя полноценной личностью, которая к чему-то стремится. У любой цели есть конечный итог. Без этого главнейшего пункта невозможно что-либо добиться. Если человек не может конкретизировать путь, который ведет его к цели, то такая цель не будет являться целью, а останется лишь красивой мечтой.

Цель не должна выглядеть абстрактно. Поэтому люди и придумали систему постановки целей, а именно, технологию SMART. Умная система позволяет не только ставить цели, но и заниматься планированием своих действий, которые неминуемо приводят к результату. Итак, с чего нужно начать, чтобы поставить цель и начать двигаться к ней? Начнем с конкретики, а именно, мы должны понять, какой момент вызывает наибольший интерес. Здесь необходимо понять и ответить на вопрос: «Чего вы больше всего хотите?»

Затем перейдем на измерение своих сил и возможностей. Помните о том, что главная задача состоит в том, чтобы не надорваться и не переусердствовать, когда вы будете продвигаться к цели. Дальше определимся с ее достижимостью.

В этом случае необходимо тщательным образом изучить моменты, которые могут способствовать осуществлению мечты.

Актуальность проблемы еще никто не отменял. Если срок выполнения задачи истек, то вполне возможно, что продолжать действовать дальше бесполезно. Поэтому необходимо обязательно определиться со сроками выполнения задания. Они должны быть точными и отвечать реальности исполнения. Правильная постановка целей – это тот момент, который нельзя игнорировать ввиду его особой важности. Чтобы цель отличалась:

Если срок выполнения задачи истек, то вполне возможно, что продолжать действовать дальше бесполезно. Поэтому необходимо обязательно определиться со сроками выполнения задания. Они должны быть точными и отвечать реальности исполнения. Правильная постановка целей – это тот момент, который нельзя игнорировать ввиду его особой важности. Чтобы цель отличалась:

конкретностью, необходимо ответить на следующие вопросы: «Что? Когда? Сколько?»;

измеримостью, необходимо определиться с процентами, суммами или килограммами;

достижимостью, она должна быть ближе на один шаг и отличаться безопасностью исполнения, все должно зависеть только от вас;

важностью, вам необходимо определиться с конечным результатом, с его осязаемостью и ценностью;

ограниченностью во времени, вы должны определиться с началом действий, интервалами между вашими действиями и завершающим концом.

Технология SMART будет работать эффективно, если вы будете действовать по инструкции и выполнять ее с точностью. Для этого нужно во всех деталях изучить рассматриваемую методику. Особое внимание необходимо обратить на правила использования предлагаемого метода. В чем они заключаются?

Для этого нужно во всех деталях изучить рассматриваемую методику. Особое внимание необходимо обратить на правила использования предлагаемого метода. В чем они заключаются?

Обязательно все записывайте. Для этого используйте специальную тетрадь или ежедневник. Пусть эти предметы будут красочными. Они должны отличаться своим необычным видом от других канцелярских вещей такой направленности. Если говорить о самих записях, то они позволят всегда помнить о поставленной задаче и конечной цели, а также помнить условия выполнения. Итог: запись способствует концентрации внимания как на самой цели, так и на методах ее реализации.

Важность желаемого – это одно из главнейших условий для достижения цели. Ваше желание не должно быть сокровенным. Оно должно отличаться взвешенностью во всех решениях. Это условие дает гарантию того, что вы будете всегда сосредоточены на определенных действиях, которые приближают вас к исполнению желания.

Не стоит зацикливаться на желании. Если из-за изменившихся обстоятельств вы не можете продолжать динамичные действия на пути к цели, то отступитесь от нее.

Упорство – это хорошая черта. Но если ваше упорство распылено, а не направлено на решение очень важной проблемы, то ничего не получится.

Еще необходимо подумать о целесообразности выполнения задачи, если она потеряла актуальность. В этом случае не стоит тратить силы и время зря.

SMART – цели. Постановка цели по smart. Примеры

SMART цели. Постановка цели по smartSMART цели — исключительно полезный инструмент для руководителя. Это требования к постановке цели как для подчиненных так и для себя.

Суть SMART целей. Любая цель, которую мы ставим, или с которой работаем, должна быть SMART («умной»). Это означает, что цель должна быть:

Это означает, что цель должна быть:

- Specific (конкретной)

- Measurable (измеримой)

- Attainable (достижимой)

- Relevant (сопоставимой, уместной)

- Time-bound (определенной во времени)

Только когда цель отвечает всем требованиям SMART, только тогда она начинает работать как инструмент управления.

Давайте разберем подробнее. Для удобства возьмем — альтернативную аббревиатуру SMART-целей на кириллице ДИСКО- цели. Итак цели должны быть:

Достижимимы — при постановке цели подчиненный должен понимать, что цель может быть достигнута и при этом результат достаточно амбициозен. Цель должна попадать под определение «трудно, но выполнимо».

Измеримыми — цель должны бать измерима, чтобы можно было узнать, что она достигнута.

Сопоставимыми — подчиненному должно быть понятно, каким образом поставленная цель соотносится с целями отдела (подразделения) и другими целями сотрудника.

Конкретными подчиненный должен понимать, в чем эти цели состоят.

Ограниченными во времени и других ресурсах — для каждой цели должны быть обозначены границы ресурсов.

Давайте рассмотрим несколько примеров постановки SMART целей

Как нужно ставить SMART цели

Smart цели пример:

Самостоятельно к 15 августа 2013 г. осуществить подбор не менее 3-х кандидатов на замещение освобождающейся должности менеджера по обеспечению производства, удовлетворяющих квалификационным требованиям по должности.

Smart цели пример:

Снизить к концу 4-го квартала 2012 г. количество сверхурочных часов отрабатываемых сотрудниками в период подготовки налоговой отчетности на 30% по сравнению с имеющимися на сегодняшний день без привлечения дополнительных средств.

Постановка цели по smart пример:

Иванова (старший кладовщик сырьевого склада) ложится на плановую операцию. В срок до 1 апреля 2011 г. Ивановой самостоятельно подготовить кладовщика Петрову для передачи ей обязанностей по выполнению функций старшего кладовщика.

Как не нужно ставить СМАРТ цели:

Примеры смарт целей (как нельзя ставить цели)

Для увеличения объема продаж, завершить работы с клиентской базой до конца 2013 г.

Смарт цели (антипример)

По результатам аудиторской проверки выявлено 18 замечаний. Необходимо их срочно исправлять.

Смарт цели (антипример)

Провести анализ причин, ведущих к возникновению ошибок в учете отгруженной готовой продукции без привлечения внутренних аудиторов.

*****

Посмотрите мини-лекцию Евгения Неделина «SMART цели»

Поделиться в соц. сетях

Что такое умные цели и задачи?

Что такое умные цели?

SMART — это критерий постановки целей, который помогает повысить вероятность достижения целей участниками команды. Помощь участникам команды в постановке и достижении целей является одним из лучших способов поддерживать высокий уровень мотивации, обеспечивать постоянную обратную связь и объединять индивидуальные рабочие задачи с более широкими задачами организации. Узнайте все, что нужно, об умных целях из нашего подробного руководства, которое начинается с определения термина «умные цели».

Определение умных целей

Что именно означает термин «умные цели»? SMART (англ. «умный») — это аббревиатура, обозначающая ряд принципов, которые используются в бизнесе для оптимизации постановки целей, в частности, в управлении проектами, рекламных кампаниях, управлении эффективностью и личностном развитии. Итак, что стоит за этой аббревиатурой? Следует отметить, что в разных источниках это сочетание букв может расшифровываться по-разному, в связи с чем вы можете заметить некоторые расхождения между разными вариантами значения аббревиатуры «SMART». Тем не менее, как правило, критерии умных целей обычно таковы:

«умный») — это аббревиатура, обозначающая ряд принципов, которые используются в бизнесе для оптимизации постановки целей, в частности, в управлении проектами, рекламных кампаниях, управлении эффективностью и личностном развитии. Итак, что стоит за этой аббревиатурой? Следует отметить, что в разных источниках это сочетание букв может расшифровываться по-разному, в связи с чем вы можете заметить некоторые расхождения между разными вариантами значения аббревиатуры «SMART». Тем не менее, как правило, критерии умных целей обычно таковы:

- Конкретность: общих целей недостаточно. Напротив, вы должны конкретно и однозначно определять то, чего требуется достичь. Подумайте о вопросительных словах на букву «w»: who (кто), what (что), when (когда), which (какой) и why (почему). Кто должен участвовать? Чего вы хотите достичь? Когда это нужно сделать? Какие условия или требования имеют место? Почему вы ставите эту цель? Не бойтесь максимально подробных ответов на эти вопросы.

- Измеримость: необходимо использовать конкретные критерии для оценки прогресса в достижении поставленной цели.

При постановке измеримой цели следует продумать систему показателей, которые будут использоваться, и основные этапы достижения контрольных целей.

При постановке измеримой цели следует продумать систему показателей, которые будут использоваться, и основные этапы достижения контрольных целей. - Достижимость: может ли цель быть достигнута? Проанализируйте реальность достижения поставленной цели, сопоставив время, усилия и затраты с ожидаемыми результатами, а также иными приоритетными задачами бизнеса. Необходимо также подумать о том, что потребуется для достижения поставленной цели и имеются ли в вашем распоряжении необходимые инструменты или навыки. Если нет, то насколько сложно будет их приобрести? Постановка амбициозных целей не обязательно является ошибочной, но при отсутствии реалистичной надежды на их достижение, возможно, есть смысл пересмотреть такие цели.

- Уместность: необходимо также проанализировать уместность поставленной цели в более широких рамках организации. Например, если вам поручили научиться работать в новой программе для бухгалтерского учета, следует проанализировать актуальность данной программы для вашей работы и компании в целом.

Аналогичным образом при запуске новой линейки продуктов следует проанализировать, насколько это соответствует стратегическим целям компании.

Аналогичным образом при запуске новой линейки продуктов следует проанализировать, насколько это соответствует стратегическим целям компании. - Ограниченность во времени: время — это все. Вы должны определить планируемый срок и задать конкретные вопросы по поводу того, что именно должно быть достигнуто к этому сроку. Сроки должны быть реалистичными и гибкими. Хотя чувство безотлагательности имеет важное значение, превращение постановки целей в аврал вряд ли пойдет на пользу сотрудникам и компании в целом.

Читая материалы по методике постановки умных целей, вы можете столкнуться с термином «SMARTER». Методика SMARTER — это просто дополнение к методике умных целей (SMART) с добавлением в конце первых букв двух слов: evaluate (оценка) и readjust (корректировка). Иными словами, добавление этих двух букв означает еще и возможность анализа и усовершенствования методики умных целей для максимально эффективного использования преимуществ данного процесса. Постоянно анализируйте поставленные цели и корректируйте их в случае регулярного выявления проблем.

В чем заключаются преимущества методики умных целей?

Методика умных задач обеспечивает соблюдение таких важных принципов процесса постановки целей, как четкость и определение приоритетов. В конечном итоге непонятные цели без четкого плана действий легко игнорировать, в то время как конкретные цели, скорее всего, будут восприниматься серьезно.

Методика умных целей обеспечивает необходимую основу для анализа важности целей и помогает понять, как нужно действовать для их достижения. Помимо этого, следует учитывать, что методику постановки умных целей легко понять и ее внедрение не требует каких-то дорогих решений. Это означает, что ее преимуществами может воспользоваться практически любая организация, от глобальных титанов и энергичных стартапов до маленьких семейных магазинчиков.

Методика умных целей гарантирует успешное достижение поставленных целей. Поэтому если вы хотите внедрить новый способ постановки целей для своей организации, методика умных целей может стать эффективным и экономичным решением. Измеримость является одним из ключевых моментов процесса, поскольку предоставляет возможность удобно его контролировать. В итоге методика умных задач дает возможность понять, в каких случаях поставленные цели не были достигнуты. Следовательно, вы можете оперативно реагировать и вносить необходимые корректировки в случаях, когда цель рискует стать недостижимой.

Измеримость является одним из ключевых моментов процесса, поскольку предоставляет возможность удобно его контролировать. В итоге методика умных задач дает возможность понять, в каких случаях поставленные цели не были достигнуты. Следовательно, вы можете оперативно реагировать и вносить необходимые корректировки в случаях, когда цель рискует стать недостижимой.

Как лучше всего использовать методику умных задач?

В бизнесе методика умных целей часто используется для повышения эффективности. В аттестации персонала методика постановки умных целей используется для формулировки и достижения целей. Приведем несколько примеров использования методики умных целей для наглядности.

Пример № 1. Увеличение посещаемости сайта на 20% к концу года

Задача увеличения посещаемости сайта может существенно повлиять на результаты бизнеса, поскольку ее решение позволяет установить контакты с большим числом клиентов и расширить круг потенциальных покупателей.

- Конкретность: увеличить посещаемость сайта не менее чем на 20% к концу года.

- Измеримость: использование стандартных счетчиков веб-трафика типа Google Analytics обеспечивает возможность количественной оценки результатов на регулярной основе.

- Достижимость: благодаря инструментам и методам цифрового маркетинга, с которыми ваша команда уже знакома, эта цель может быть достигнута, если ей будет отдан приоритет по сравнению с другими целями компании.

- Уместность: увеличение трафика будет способствовать росту оборотов и расширению охвата аудитории.

- Ограниченность во времени: цель должна быть достигнута к концу года с ежемесячным контролем достигнутых результатов.

Пример № 2. Погашение задолженности в размере $20 000 за 24 месяца

Постановка финансовых целей является отличным способом управлять финансами. Если вы хотите внедрить методику постановки умных целей в процесс финансового менеджмента, хорошим началом для этого может стать погашение задолженности компании.

- Конкретность: погасить задолженность компании в размере $20 000 долларов.

- Измеримость: выполнять мониторинг прогресса с помощью инструментов бухгалтерского учета с анализом и контролем результатов на ежемесячной или еженедельной основе.

- Достижимость: при оптимизации дебиторской задолженности и своевременном поступлении оплаты от поставщиков в полном объеме сумма $20 000 представляется достижимой.

- Уместность: погашение задолженности компании обеспечит оптимальное финансовое положение и предоставит средства, которые необходимы для стимулирования роста и приобретения новых активов.

- Ограниченность во времени: с временными рамками в 24 месяца можно установить ежеквартальный контроль достигнутых результатов.

Пример № 3. Освоение бухгалтерской программы за полгода

Еще одним примером методики умных целей может служить освоение сотрудниками конкретного программного обеспечения типа Salesforce для повышения производительности труда.

- Конкретность: улучшить владение программой Salesforce, продемонстрировав реальный прогресс при очередной аттестации.

- Измеримость: на дату очередной аттестации сотрудники должны продемонстрировать знание основных функций Salesforce. Они также должны подтвердить достигнутые результаты соответствующими сертификатами.

- Достижимость: при еженедельном выделении времени и взаимодействии с коллегами улучшение навыков работы с Salesforce является достижимой целью.

- Уместность: использование Salesforce уже является важной частью работы. Улучшая свои навыки, сотрудники смогут оказывать более эффективную поддержку своим коллегам и гарантировать самим себе возможность длительной и плодотворной работы в компании.

- Ограниченность во времени: к концу установленного полугодового срока сотрудники должны освоить Salesforce в таком объеме, который позволит им тратить намного меньше времени на работу в этой программе.

Какие инструменты лучше всего подходят для методики постановки умных целей?

Существует много инструментов и стратегий, которые можно использовать для постановки, отслеживания и достижения целей по методике умных задач. Вы можете начать с создания в Dropbox эффективных шаблонов графиков работы для контроля сотрудников и управления их прогрессом. Составляйте списки заданий, обменивайтесь идеями с сотрудниками и следите за соблюдением запланированных сроков выполнения умных задач.

Вы можете начать с создания в Dropbox эффективных шаблонов графиков работы для контроля сотрудников и управления их прогрессом. Составляйте списки заданий, обменивайтесь идеями с сотрудниками и следите за соблюдением запланированных сроков выполнения умных задач.

Dropbox также предлагает возможность использования шаблона для планирования проектов, который поможет обеспечить скоординированную работу всех сотрудников. Это удобный способ управления всем процессом постановки умных целей. Наша платформа упрощает задачу держать сотрудников в курсе всех событий, от постановки целей и составления графиков работы до добавления вопросов, требующих решения и получения обратной связи.

Методика умных целей — это эффективный, простой и экономичный способ постановки целей и задач в компании. Независимо от того, что вам нужно, — достичь совершенно конкретной цели, например увеличения доли на рынке на 5% к концу года, или найти более надежный способ проведения аттестации персонала, — методика постановки умных целей может стать идеальным решением.

, примеры, суть технологии

SMART методика постановки целей позволяет добиться успеха в продажах, формирует модель поведения, вырабатывает устойчивые правила жизненной позиции. Он отлично подойдет как фрилансеру, так и менеджеру крупной компании.

Интересный факт: часто принцип постановки задач используют очень успешные люди, не подозревая, что он разработан SMART-методом. Это интуитивный выбор, основанный на инстинктах.

Внешний вид и принцип работы

Аббревиатура SMART начала использоваться в 1954 году.Его ввел Питер Друкер, пытаясь отдельно описать критерии постановки целей. Он понимал, что для того, чтобы работать эффективно и добиваться успеха, нужно правильно мотивировать себя, чтобы уметь отличать важное от срочно. Поэтому эти пять пунктов проблемы стали для него своеобразной комбинацией требований, которые ставятся непосредственно к цели, а не к тем, кто будет к ней стремиться.

Многие люди, познакомившиеся с этой программой, практически сразу понимают, что в своих стремлениях они в корне ошибались. Они пересмотрели свои ценности и полностью изменили подход к выбору задач.

Они пересмотрели свои ценности и полностью изменили подход к выбору задач.

Если вы решите применить эти знания на практике, технология SMART станет эффективным инструментом в вашей повседневной жизни. Вас больше не удивят успешные люди, которые позволяют себе много времени уделять хобби. Вы начнете добиваться значительных результатов самостоятельно, не разбиваясь на ненужные вещи.

Существует множество программ и методик, которые позволяют нам достичь наших целей.Все они имеют разную степень эффективности и используются многими людьми. Однако не так много методов, которые помогут нам определить эти самые цели. SMART — самый эффективный из них.

SMART: расшифровка

Типичная настройка цели SMART предполагает выполнение определенных задач по точкам. Они закодированы в аббревиатуре названия этой техники. Поэтому, прежде чем приступить к его изучению, необходимо получить расшифровку.

SMART:

S — специальный;

М — Измеримые;

A — достижимо;

R — Реалистичный;

T — с таймером.

На основе этих пунктов и будет построена фактическая постановка целей умными методами. Это то, что определяет эффективность всех действий.

Все элементы этой аббревиатуры описывают конкретный аспект определения задачи. Однако фундаментальным можно считать только конкретное мышление.

Самый первый шаг в создании сайта или его продвижении — это правильная постановка цели. Мы в CyberShark стараемся максимально четко проработать цели для каждого клиента до начала платного сотрудничества, ведь каждый веб-ресурс имеет свое уникальное предназначение.

Настройка задачи SMART

Обычно SMART технология постановки целей логична и понятна. Однако есть определенные особенности, которые часто вызывают трудности при интерпретации или проецировании на вашу жизнь. Поэтому мы рассмотрим умную постановку целей на примерах, разбирая каждый элемент.

Особый (S)

Правильная постановка задачи SMART требует конкретной цели. Больше никаких абстрактных понятий или двусмысленных идей. Очень важно иметь конкретную цель.

Больше никаких абстрактных понятий или двусмысленных идей. Очень важно иметь конкретную цель.

Например, желание увеличить доход вашей компании не будет эффективным. Его нужно уточнять, исходя из определенного результата. Следовательно, правильная цель будет выглядеть как желание увеличить продажи за определенный месяц на определенный процент или сумму.

Измеряемый (M)

ЗадачиSMART — это не только конкретика, но и измеримый результат. Только так вы поймете, к чему стремиться, и узнаете, когда получите то, чего ожидаете.

Например, если речь идет о прибыли, лучше измерять ее определенными цифрами. Когда вопрос заключается в том, что вы не можете точно измерить, вы можете сами создать шкалу, характеризующую ваше отношение к цели.

Достижимость (A)

Этот балл предполагает честное отношение к себе. Эффективная умная постановка целей предполагает реальный результат. Поэтому нужно сначала действительно оценить свои силы и только на основе объективных наблюдений ставить задачи.

Если вы уверены, что цель реальна, вам нужно сразу выбрать инструменты для ее достижения. Поэтому, например, задача — увеличить прибыль, а инструментами — дополнительные маркетинговые стратегии, исследование рынка и привлечение новых партнеров.

Реалистичный (R)

Прежде чем ставить перед собой разумные цели, вы должны понять, действительно ли они важны для вас. Также имеет смысл знать, не нарушает ли выполнение этой задачи другие планы. Поэтому лучше всего поставить одну цель, которая является для вас наиболее важной в данный период времени.

Например, желание поехать в отпуск не сочетается с достижением успеха в бизнесе. Вам придется выбрать одно.

С таймером (T)

Установка временных рамок очень важна. При этом не стоит делать их абстрактными, откладывая на целый год или длительный период времени. Место купания очень сильно сочетается со спецификой и требует определенной даты.

Например, здесь не подходит желание выучить английский до определенного уровня владения за год. У цели должна быть точная дата. Присвойте конкретный номер.

У цели должна быть точная дата. Присвойте конкретный номер.

Практические действия по постановке SMART-задач

С точки зрения умных заданий можно понять, что в их постановке и разработке нет ничего сложного. Это естественный процесс достижения желаемого, если сосредоточить внимание на конкретных действиях с течением времени.

После того, как вы это поняли, вам необходимо сделать следующее:

- Возьмите чистый лист бумаги;

- составьте список всех ваших пожеланий;

- то нужно отфильтровать полученный список с учетом умной целевой системы;

- на следующем этапе рекомендуется еще раз оценить оставшиеся желания, выбрав для вас наиболее важные;

- что останется и будет вашей задачей;

- , то вам необходимо определить инструменты, которые вы будете использовать для их достижения.Если на этом этапе возникнут трудности, есть смысл пересмотреть список еще раз;

- последний шаг — установить временную шкалу.

Они должны быть настоящими и короткими. Не стоит выбирать задачи, которые можно выполнить только за несколько лет.

Они должны быть настоящими и короткими. Не стоит выбирать задачи, которые можно выполнить только за несколько лет.

Технология SMART предназначена исключительно для активных действий. При отсутствии каких-либо действий рассчитывать на результат бесполезно.

Распространенные ошибки при использовании технологии SMART

Существует несколько неверных подходов к применению этого метода:

- попытка оспорить необходимость и важность конкретной задачи, выдавая желаемое за действительное за действительное.Вам нужно честно взглянуть на свою жизнь;

- — полное отсутствие инструментов и возможностей для достижения цели. Необязательно стремиться стать космонавтом в 40 лет со средним образованием;

- все остается только на бумаге и в жизнь не переносится. Важно предпринимать конкретные действия, а не сидеть и ждать, пока технология SMART заработает сама.

Технология целей SMART дает возможность организовать свою жизнь, спланировать свое будущее и добиться значимых результатов. Это настоящая программа, которая помогла тысячам людей переосмыслить не только свои желания, но даже некоторые взгляды на жизнь. Все, что вам нужно, это запастись набором инструментов, терпением и не отклоняться от активной жизненной позиции.

Это настоящая программа, которая помогла тысячам людей переосмыслить не только свои желания, но даже некоторые взгляды на жизнь. Все, что вам нужно, это запастись набором инструментов, терпением и не отклоняться от активной жизненной позиции.

Что такое микросхема шифрования / дешифрования данных?

КИС шифрования / дешифрования данных — это специализированная интегральная схема (ИС), которая может шифровать исходящие данные и расшифровывать входящие данные.Некоторые такие устройства предназначены для полудуплексного режима (при котором ввод и вывод не происходят одновременно), а другие предназначены для полнодуплексного режима (когда ввод и вывод могут происходить одновременно).

Шифрование — это преобразование данных в форму, называемую шифром, которую не могут понять неуполномоченные лица. Расшифровка — это процесс преобразования зашифрованных данных обратно в исходную форму, чтобы их можно было понять. Шифрование и дешифрование не следует путать с кодированием и декодированием, при котором данные преобразуются из одной формы в другую, но не изменяются намеренно, чтобы скрыть их содержание.

Шифрование и дешифрование не следует путать с кодированием и декодированием, при котором данные преобразуются из одной формы в другую, но не изменяются намеренно, чтобы скрыть их содержание.

Интегральная схема, иногда называемая микросхемой или микрочипом, представляет собой полупроводниковую пластину, на которой изготовлены тысячи или миллионы крошечных резисторов, конденсаторов и транзисторов. Эти устройства могут выполнять десятки задач в электронике и вычислительной технике.

>> Будьте в курсе последних новостей ИТ-отдела ежедневно. Просто отметьте «Слово дня», чтобы зарегистрироваться.

Последний раз обновлялся в октябре 2008 г.

Следующие шаги

Узнайте об инструментах полного шифрования диска и о том, что следует учитывать, прежде чем покупать его для своей организации.

Прочтите о лучших доступных в настоящее время инструментах полного шифрования диска и прочтите объективные обзоры продуктов, включая Apple FileVault 2, Check Point Full Disk Encryption, DiskCryptor, Symantec Endpoint Encryption, Dell Data Protection Encryption, Microsoft BitLocker, McAfee Complete Data Protection и Sophos SafeGuard. .

.

Продолжить чтение об ИС для шифрования / дешифрования данных

Dig Deeper on Disk и средства шифрования файлов

Что такое шифрование AES и как оно работает?

Advanced Encryption Standard (AES) — это симметричный блочный шифр, выбранный U.Правительство С. для защиты секретной информации. AES реализован в программном и аппаратном обеспечении по всему миру для шифрования конфиденциальных данных. Это важно для государственной компьютерной безопасности, кибербезопасности и защиты электронных данных.

Национальный институт стандартов и технологий (NIST) начал разработку AES в 1997 году, когда он объявил о необходимости альтернативы стандарту шифрования данных (DES), который начинал становиться уязвимым для атак методом грубой силы.

NIST заявил, что новый, усовершенствованный алгоритм шифрования будет несекретным и должен быть «способен защищать конфиденциальную правительственную информацию в [21-м] веке». «Его планировалось легко реализовать в аппаратном и программном обеспечении, а также в ограниченных средах, таких как смарт-карта, и обеспечить достойную защиту от различных методов атак.

«Его планировалось легко реализовать в аппаратном и программном обеспечении, а также в ограниченных средах, таких как смарт-карта, и обеспечить достойную защиту от различных методов атак.

AES был создан для правительства США с дополнительным добровольным, бесплатным использованием в государственных или частных, коммерческих или некоммерческих программах, которые предоставляют услуги шифрования. Однако на неправительственные организации, решившие использовать AES, распространяются ограничения, установленные экспортным контролем США.

Как работает шифрование AES

AES включает три блочных шифра: AES-128, AES-192 и AES-256.

AES-128 использует 128-битный ключ для шифрования и дешифрования блока сообщений, в то время как AES-192 использует 192-битный ключ, а AES-256 — 256-битный ключ для шифрования и дешифрования сообщений. Каждый шифр шифрует и дешифрует данные блоками по 128 бит, используя криптографические ключи длиной 128, 192 и 256 бит соответственно.

Симметричный, также известный как секретный ключ , шифры используют один и тот же ключ для шифрования и дешифрования, поэтому отправитель и получатель должны знать — и использовать — один и тот же секретный ключ.Правительство классифицирует информацию по трем категориям: конфиденциальная, секретная и совершенно секретная. Для защиты конфиденциального и секретного уровней можно использовать ключи любой длины. Для получения совершенно секретной информации требуется ключ длиной 192 или 256 бит.

Есть 10 раундов для 128-битных ключей, 12 раундов для 192-битных ключей и 14 раундов для 256-битных ключей. Раунд состоит из нескольких этапов обработки, которые включают в себя замену, транспонирование и смешивание входного открытого текста для преобразования его в окончательный результат зашифрованного текста.

Визуальная диаграмма, описывающая отношения между секретным ключом, открытым текстом, шифром и зашифрованным текстом. Алгоритм шифрования AES определяет многочисленные преобразования, которые должны выполняться с данными, хранящимися в массиве. Первым шагом шифрования является помещение данных в массив, после чего преобразования шифра повторяются в течение нескольких раундов шифрования.

Первым шагом шифрования является помещение данных в массив, после чего преобразования шифра повторяются в течение нескольких раундов шифрования.

Первое преобразование в шифровальном шифре AES — это замена данных с помощью таблицы подстановки; второе преобразование сдвигает строки данных, а третье смешивает столбцы.Последнее преобразование выполняется для каждого столбца с использованием другой части ключа шифрования. Для более длинных ключей требуется больше раундов.

Характеристики AES

NIST определил, что новый алгоритм AES должен быть блочным шифром, способным обрабатывать 128-битные блоки с использованием ключей размером 128, 192 и 256 бит. Другие критерии для выбора в качестве следующего алгоритма AES включали следующее:

- Безопасность. Конкурирующие алгоритмы должны были оцениваться по их способности противостоять атакам — по сравнению с другими представленными шифрами.Сила безопасности должна была считаться наиболее важным фактором в соревновании.

- Стоимость. Алгоритмы-кандидаты, предназначенные для глобального, неисключительного и бесплатного выпуска, должны были быть оценены с точки зрения вычислительной эффективности и эффективности использования памяти.

- Реализация. Факторы, которые следует учитывать, включают гибкость алгоритма, пригодность для аппаратной или программной реализации и общую простоту.

Выбор алгоритма AES

Пятнадцать конкурирующих проектов симметричных алгоритмов были подвергнуты предварительному анализу мировым криптографическим сообществом, включая Агентство национальной безопасности (NSA).В августе 1999 года NIST выбрал пять алгоритмов для более обширного анализа:

- MARS , представленный большой группой из IBM Research;

- RC6 , представленный RSA Security;

- Rijndael , представленный двумя бельгийскими криптографами, Джоан Дэмен и Винсент Риджмен;

- Serpent , представленный Россом Андерсоном, Эли Бихамом и Ларсом Кнудсеном; и

- Twofish , представленный большой группой исследователей из Counterpane Internet Security, включая известного криптографа Брюса Шнайера.

Реализации всего вышеперечисленного были тщательно протестированы в Американском национальном институте стандартов (ANSI), языках C и Java на скорость и надежность в процессах шифрования и дешифрования, время настройки ключа и алгоритма, а также устойчивость к различным атакам — как в программно-аппаратные системы. Подробный анализ был проведен членами глобального криптографического сообщества, в том числе некоторыми командами, которые пытались нарушить свои собственные представления.

После долгих отзывов, дискуссий и анализа в октябре 2000 года в качестве предложенного алгоритма для AES был выбран шифр Rijndael.Он был опубликован NIST как Федеральный стандарт обработки информации США (FIPS) PUB 197, который был принят министром торговли в декабре 2001 года.

AES вступил в силу в качестве стандарта федерального правительства в 2002 году. Он также включен в стандарт Международной организации по стандартизации (ISO) / Международной электротехнической комиссии (IEC) 18033-3, который определяет блочные шифры с целью обеспечения конфиденциальности данных.

В июне 2003 года правительство США объявило, что AES может использоваться для защиты секретной информации.Вскоре он стал алгоритмом шифрования по умолчанию для защиты секретной информации, а также первым публично доступным и открытым шифром, одобренным АНБ для совершенно секретной информации. Агентство национальной безопасности выбрало AES в качестве одного из криптографических алгоритмов, которые будет использовать его Управление обеспечения безопасности информации для защиты систем национальной безопасности.

Успешное использование AES правительством США привело к широкому использованию алгоритма в частном секторе. AES стал самым популярным алгоритмом, используемым в криптографии с симметричным ключом.Прозрачный процесс отбора, установленный NIST, помог создать высокий уровень доверия к AES среди экспертов по безопасности и криптографии.

Разница между AES-128 и AES-256

В целом, эксперты по безопасности считают AES безопасным против атак методом перебора, в которых проверяются все возможные комбинации клавиш, пока не будет найден правильный ключ. Однако размер ключа, используемый для шифрования, должен быть достаточно большим, чтобы современные компьютеры не могли его взломать, даже с учетом улучшений в скорости процессора, основанных на законе Мура.

256-битный ключ шифрования значительно труднее угадать для атак методом перебора, чем 128-битный ключ; однако, поскольку последнее занимает так много времени, чтобы угадать, даже при огромных вычислительных мощностях, это вряд ли станет проблемой в обозримом будущем, поскольку хакеру потребуется использовать квантовые вычисления для создания необходимой грубой силы.

Тем не менее, 256-битные ключи также требуют большей вычислительной мощности и могут занять больше времени для выполнения. Когда проблема с питанием — особенно на небольших устройствах — или когда задержка может быть проблемой, 128-битные ключи, вероятно, будут лучшим вариантом.

Когда хакеры хотят получить доступ к системе, они будут стремиться к самому слабому месту, которым обычно не является шифрование, независимо от того, 128-битный ключ или 256-битный. Пользователи должны убедиться, что рассматриваемое программное обеспечение делает то, что они хотят, что оно защищает пользовательские данные так, как ожидается, и что у всего процесса нет слабых мест.

Кроме того, не должно быть серых зон или неопределенности в отношении хранения и обработки данных. Например, если данные находятся в облаке, пользователи должны знать местонахождение облака.Что наиболее важно, выбранное программное обеспечение безопасности должно быть простым в использовании, чтобы пользователям не приходилось использовать небезопасные обходные пути для выполнения своей работы.

AES в сравнении с RSA

AES широко используется для защиты данных в состоянии покоя. Приложения для AES включают диски с самошифрованием, шифрование базы данных и шифрование хранилища. С другой стороны, алгоритм RSA (Ривест-Шамир-Адлеман) часто используется в веб-браузерах для подключения к веб-сайтам, в соединениях виртуальной частной сети (VPN) и во многих других приложениях.

В отличие от AES, в котором используется симметричное шифрование, RSA является основой асимметричной криптографии. Симметричное шифрование включает преобразование открытого текста в зашифрованный с использованием того же ключа или секретного ключа для его шифрования и дешифрования. С другой стороны, термин асимметричный происходит от того факта, что для шифрования используются два связанных ключа: открытый и закрытый ключ. Если шифрование выполняется с открытым ключом, дешифрование может происходить только с соответствующим закрытым ключом, и наоборот.Обычно ключи RSA используются при наличии двух отдельных конечных точек.

Хотя шифрование RSA хорошо работает для защиты передачи данных через географические границы, его производительность оставляет желать лучшего. Решение состоит в том, чтобы объединить шифрование RSA с шифрованием AES, чтобы извлечь выгоду из безопасности RSA с производительностью AES. Этого можно добиться путем создания временного ключа AES и его защиты с помощью шифрования RSA.

AES в сравнении с DES